Die angebliche Telekom E-Mail mit der Androhung „Ihr Anschluss wird gesperrt” ist augenscheinnlich der neue Renner unter den Betrügermails.

Es handelt sich bei dieser E-Mail um einen kurzen, jedoch plausiblen Inhalt, welcher am Ende lediglich als Übermittler eines Trojaners dient. Interessant: diese E-Mail steht in ihrer Darstellung in der Tradition der ““„Anwalt/Inkasso/Mahning” Schreiben aus dem letzten Jahr (vergleiche), die seit Wochen bereits nicht mehr aufgetaucht sind.

Stattdessen ist jetzt diese Mail unterwegs, die ebenso lediglich ein ein Trojanerlieferant ist. Argumentativ ist diese E-Mail ähnlich clever gestaltet, wenn nicht sogar besser, denn sie spricht etwas an, wovor man nicht nur Angst hat, sondern was auch wirklich nahezu jeden betrifft: die Sperrung des Telekommunikationsvertrages!

Die besondere Gefahr liegt an der Dynamik des Inhaltes, denn man wird nicht nur mit dem vollen Namen angesprochen, welcher sich auch im Dateinamen der angehängten .zip Datei erneut findet, sondern das dargestellte Datum der Frist ist auch immer plausibel angepasst.

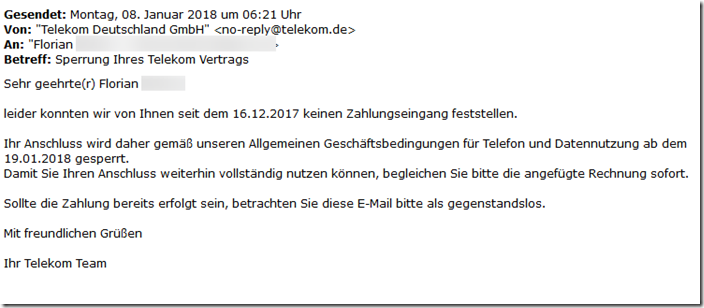

Betreff: Sperrung Ihres Telekom Vertrags

Sehr geehrte(r) ***,

leider konnten wir von Ihnen seit dem [dynamisches Datum] keinen Zahlungseingang feststellen.

Ihr Anschluss wird daher gemäß unseren Allgemeinen Geschäftsbedingungen für Telefon und Datennutzung ab dem [dynamisches Datum] gesperrt.

Damit Sie Ihren Anschluss weiterhin vollständig nutzen können, begleichen Sie bitte die angefügte Rechnung sofort.

Sollte die Zahlung bereits erfolgt sein, betrachten Sie diese E-Mail bitte als gegenstandslos.

Mit freundlichen Grüßen

Ihr Telekom Team

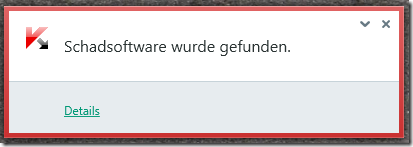

Die angebliche Rechnung, deren Dateiname übrigens auch den Empfängernamen der Mail beinhaltet, zeigt sich direkt als Trojaner.

Was ist ein Trojaner?

Ihre Funktionsweise ist sehr ähnlich der des sprichwörtlichen trojanischen Pferdes: Trojaner sind Programme, die so aussehen, als seien sie unschädliche, nützliche Dateien. Tatsächlich tarnen sie sich aber nur als harmlose Software. In Wirklichkeit richtet das Programm immensen Schaden auf dem Gerät an.

Wie kann ich einen Trojaner erkennen?

Das ist nicht immer einfach, denn häufig ist der Name eines Trojaners identisch mit einem Programm oder Datenpaket, das eigentlich unschädlich für den Computer ist. Ein Trojaner kann beispielsweise „Microsoft Word 2016“ heißen oder auch „Urlaubsfotos Dominikanische Republik“. Die Dateiendung kann aber in einigen Fällen Aufschluss über den wahren Inhalt des Programms geben: Viele Trojaner sind ausführbare .exe Dateien, die den Installationsvorgang der unschädlichen Datei simulieren, dabei aber im Hintergrund Spionagesoftware oder Viren installieren. Wenn ein Nutzer dann merkt, dass durch das Ausführen der Datei nicht die gewünschte Software installiert wurde, sondern er unter Umständen durch endlose Installationsprozesse geleitet wird und letztlich sehr viel neue Software, aber nicht die gewünschte auf dem Endgerät hat, ist das ein Indiz dafür, sich einen Trojaner eingefangen zu haben.

Wie kann ich Trojaner vermeiden?

Indem die Quelle der Datei sorgfältig geprüft wird, kann das Herunterladen eines Trojaners vermieden werden. Unseriöse Seiten und Fremddateien verbreiten häufig Trojaner. Nach Möglichkeit sollten Programme von den Seiten der Hersteller selbst heruntergeladen werden und nicht von externen Dienstleistern. Bei der Suche und Nutzung von Raubkopien beinhalten viele angebotene Dateien ebenfalls nicht das Spiel oder Dienstprogramm, sondern einen schädlichen Trojaner. Dazu kommen Links zu Clouds oder externen Seiten, auf denen vermeintlich unschädliche Dateien angeboten werden, und deren Ungefährlichkeit nicht von jedem Anbieter verifiziert wird. Beispielsweise prüft Google Drive Dateien nur bis zu einer gewissen Größe auf Schadsoftware.

Wie kann ich mich vor Trojanern schützen?

Beim Entpacken von Dateien mit unbekannter Quelle können Anti-Virenprogramme, sofern die Berechtigungseinstellungen für diese korrekt vorgenommen wurden und sie idealerweise vor dem Entpacken die Datei prüfen, helfen. Insgesamt ist eine Nutzung von Dateien aus bekannter Herkunft sehr anzuraten, um sich vor Trojanern zu schützen.

Was mache ich, wenn mein Computer bereits einen Trojaner hat?

Die reine Deinstallation des Trojaners oder das Löschen der Datei, die ihn installiert hat, reicht nicht. Trojaner installieren im Hintergrund Keylogger, Backdoorprogramme und Sniffer, die nur durch eine Anti-Virensoftware identifiziert und unschädlich gemacht werden können. Die manuelle Suche nach diesen gestaltet sich als beinahe unmöglich und das Verbleiben der Software auf dem Gerät ist mehr als bedenklich, da sensible Daten und Passwörter gestohlen werden können.

Unterstütze jetzt Mimikama – Für Wahrheit und Demokratie! Gründlicher Recherchen und das Bekämpfen von Falschinformationen sind heute wichtiger für unsere Demokratie als jemals zuvor. Unsere Inhalte sind frei zugänglich, weil jeder das Recht auf verlässliche Informationen hat. Unterstützen Sie Mimikama

Mehr von Mimikama

Hinweise: 1) Dieser Inhalt gibt den Stand der Dinge wieder, der zum Zeitpunkt der Veröffentlichung aktuell war. Die Wiedergabe einzelner Bilder, Screenshots, Einbettungen oder Videosequenzen dient zur Auseinandersetzung der Sache mit dem Thema.

2) Einzelne Beiträge entstanden durch den Einsatz von maschineller Hilfe und wurde vor der Publikation gewissenhaft von der Mimikama-Redaktion kontrolliert. (Begründung)