UPDATE 26.1.2015

Adobe hat (nach einiger Verwirrung) endlich damit begonnen, einen Patch auszuliefern, der die bekannte Sicherheitslücke in seiner Flash-Umgebung schließt. Das Update sollte rasch installiert werden

Eine frisch entdeckte Zero-Day-Schwachstelle macht den Flashplayer für Angriffe verwundbar und Adobe hat vor wenigen Stunden mit einem Patch des weit verbreiteten Players reagiert und die Lücke geschlossen.

Download: https://www.adobe.com/products/flashplayer/distribution3.html

Nach Angaben des Sicherheitsforschers Kafeine sind nahezu alle Flashplayerinstallationen des Browsers Firefox, aber auch des Internet Explorers in allen Windows Betriebssystemen, bis auf 8.1, betroffen. Installationen im Browser Chrome hingegen scheinen nicht betroffen zu sein.

Im einzelnen listet Kafeine folgende Versionen als getestet und von der Lücke betroffen auf:

– Windows XP, Firefox 35, Flash 16.0.0.287

Mozilla/5.0 (Windows NT 5.1; rv:35.0) Gecko/20100101 Firefox/35.0

– Windows XP, IE6 to 8 obviously. Flash 16.0.0.257

– Windows XP, IE6 to 8 Flash 16.0.0.287

– Windows 7, IE8 , Flash 16.0.0.257 :

UA : Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.1; WOW64; Trident/4.0; SLCC2; .NET CLR 2.0.50727; .NET CLR 3.5.30729; .NET CLR 3.0.30729; Media Center PC 6.0)

– Win 8 IE10 with Windows8-RT-KB3008925-x86 (Flash 16.0.0.235) –

UA : Mozilla/5.0 (compatible; MSIE 10.0; Windows NT 6.2; Trident/6.0)

– Win8 IE10 all updates (Flash 16.0.0.257)

– Win8.1 IE11 all updates (flash 16.0.0.257) – 2015-01-22

UA : Mozilla/5.0 (Windows NT 6.3; Trident/7.0; rv:11.0) like Gecko

(Quelle: malware.dontneedcoffee.com)

Flashplayer patchen (Stand 22.01.)

Wir raten daher, weil es der wohl einfachste Weg ist, jedem an, umgehend den Flashplayer mit dem heute herausgebrachten Patch versorgen. Damit entfällt das Vergleichen von Versionsnummern.

Dieses Update bekommt man auf der Herstellerseite:

http://get.adobe.com/de/flashplayer/

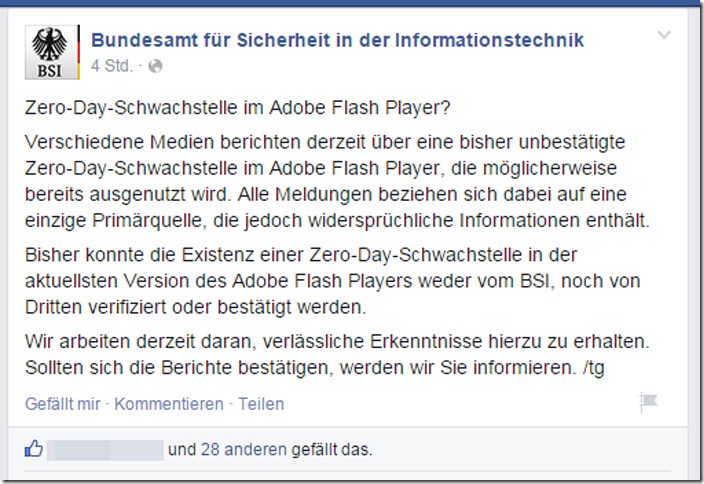

Stellungnahme des BSI (obsolet seit 23.01.)

Das Bundesamt für Sicherheit in der Informationstechnik hingegen wartet derzeit noch mit einer Bestätigung zu dieser Meldung ab.

Mehr sogar: man hegt teilweise Zweifel daran, ob die entdeckte Schwachstelle auch tatsächlich eine ist.

Davon abgesehen, ob hier wirklich eine Schwachstelle vorhanden ist, sollte man grundsätzlich Patches der Hersteller installieren, da diese eventuelle Zero-Day-Lücken schließen (sofern dafür vorgesehen) und somit Schäden verhindern.

Neue Aussage des BSI seit 23.01.

Mittlerweile trifft das BSI eine andere Aussage. Man nimmt die Sicherheitslücke sehr ernst und rät sogar dazu, vorübergehend ganz auf den Flashplayer zu verzichten und diesen zu deinstallieren.

(Screenshot und Quelle: Buerger-cert.de)

Die Empfehlung lautet im Original:

Deinstallieren Sie sicherheitshalber den Adobe Flash Player komplett und warten Sie ab, bis neue Versionen bereitgestellt werden, welche auch die kritische, zweite Sicherheitslücke nicht mehr enthalten. Falls Sie den Adobe Flash Player nicht vollständig von Ihrem System entfernen möchten, sollten Sie zumindest das Adobe Flash Player Plug-in bis auf Weiteres in Ihrem jeweils verwendeten Browser (Firefox, Internet Explorer und vorsorglich auch für Chrome) deaktivieren.

Zero-Day-Schwachstellen

Hier lauert die Gefahr, gegen die noch kein Kraut gewachsen ist: eine Tag-Null-Schwachstelle. Das bedeutet im Klartext, eine solche Lücke ist bis dato noch niemandem, auch den Programmierern und Herstellern nicht aufgefallen.

Sollte im Rennen zwischen Gut und Böse nun ein Aggressor diese Schwachstelle zuerst finden, so wird er bemüht sein, diese sofort auszunutzen und anzugreifen. Wenn also ein stark verbreitetes Programm wie der Flashplayer eine Sicherheitslücke hat und die nicht geschlossen wird, kann man stark davon ausgehen, dass diese zügig angegriffen wird.

Mit Blick auf dieses Problem rät Kafeine im aktuellen Fall sogar, den Flashplayer für ein paar Tage zu deaktivieren

Disabling Flash player for some days might be a good idea.

Dieser Rat ist rein prophylaktisch, da er aktuell noch die Versionen testet um ein endgültiges Ergebnis liefern zu können.

Unser Stand vom 24.01.

Wir können lediglich die Informationen der anderen Seiten wiedergeben. Wie effektiv die Sicherheitslücke ausgenutzt wird, lässt sich nicht abschätzen. Jedes Update sollte jedoch installiert werden, und falls die Lücke gravierend ausgenutzt wird sollte tatsächlich eine vorübergehende Deaktivierung in Betracht gezogen werden.

Autor: Andre, mimikama.org

Unterstütze jetzt Mimikama – Für Wahrheit und Demokratie! Gründlicher Recherchen und das Bekämpfen von Falschinformationen sind heute wichtiger für unsere Demokratie als jemals zuvor. Unsere Inhalte sind frei zugänglich, weil jeder das Recht auf verlässliche Informationen hat. Unterstützen Sie Mimikama

Mehr von Mimikama

Hinweise: 1) Dieser Inhalt gibt den Stand der Dinge wieder, der zum Zeitpunkt der Veröffentlichung aktuell war. Die Wiedergabe einzelner Bilder, Screenshots, Einbettungen oder Videosequenzen dient zur Auseinandersetzung der Sache mit dem Thema.

2) Einzelne Beiträge entstanden durch den Einsatz von maschineller Hilfe und wurde vor der Publikation gewissenhaft von der Mimikama-Redaktion kontrolliert. (Begründung)