Diese Erkenntnis überrascht: Allgemein geht man ja davon aus, dass die Programmierer von schädlicher Software irgendwo versteckt im Ausland sitzen, wo sie rechtlich nicht greifbar sind. Doch nun entdeckte das Microsoft-Sicherheitsteam als Quelle einer verbreiteten Malware namens Subzero ein in Österreich ansässiges Unternehmen mit Büros in Wien und Liechtenstein.

Das Unternehmen

Das Unternehmen mit Hauptsitz in Wien hat nach eigenen Angaben (siehe HIER, archiviert) eine 20-jährige Erfahrung und entwickelt „Techniken für die Sammlung und Analyse von Informationen“. Unter anderem werden Risikoanalyseprozesse angeboten, welche „ein tiefes Verständnis von Personen und Unternehmen vermitteln und die verborgenen Verbindungen zwischen ihnen aufdecken“.

Noch ein wenig deutlicher wird es hier: „Ganz gleich, ob Ihr Unternehmen Informationen über einen Kunden, einen Konkurrenten oder einen potenziellen Partner benötigt, DSIRF kann Einkommensquellen analysieren, persönliche und berufliche Netzwerke verstehen und Bedrohungen durch Insider und Outsider erkennen“.

Dies sind Tätigkeitsbereiche, in denen auch legale Berater operieren, beschreiben jedoch kurioserweise auch gleichzeitig Informationen, die man durch den Einsatz von Malware und Spyware bei einem Kunden oder Konkurrenten erlangen kann – einer Spionagesoftware, durch die das Unternehmen bereits im November 2021 (siehe HIER) Schlagzeilen machte.

Die Malware wird aktiv genutzt

Im Dezember 2021 gelangte „Netzpolitik“ (siehe HIER) an eine Firmenpräsentation des Unternehmens, in der die Subzero-Malware als ein „hochmodernes Computerüberwachungs-Tool“ vorgestellt wurde, welches zur Bekämpfung von Terrorismus, Kriminalität und Finanzbetrug eingesetzt werden könne – anders gesagt als „Staatstrojaner“.

Was vor wenigen Monaten noch theoretischer Natur war, wurde nun jedoch von Microsoft bestätigt: Die Subzero-Malware in den Jahren 2021 und 2022 über eine Vielzahl von Methoden verbreitet, und zwar bei Banken, Anwaltskanzleien und Unternehmen, die nachweislich nicht willentlich an Tests zur Überprüfung ihrer Sicherheitskonzepte teilnahmen, es sich also um nicht autorisierte, bösartige Aktivitäten handelte.

Zu den bisher beobachteten Opfern gehören Anwaltskanzleien, Banken und strategische Beratungsunternehmen in Ländern wie Österreich, Großbritannien und Panama.

Wie sich Subzero einschleust

Das Microsoft-Sicherheitsteam entdeckte im Mai 2022, dass Subzero in PDF-Dokumente verpackt wurde, welche den Opfern per Mail zugesandt wurden. Eine Sicherheitslücke in Windows (die im Juli gepatcht wurde) wurde ebenfalls ausgenutzt, welche sehr tückisch ist: Die Malware konnte eine bösartige DLL in das Systemverzeichnis schreiben, selbst wenn die eigentlichen Programme in einem gesicherten System („Sandbox“) ausgeführt wurden.

Mitarbeiter von Unternehmen, die nur eingeschränkte Rechte an ihren Windows-Rechnern haben, sind jedoch auf der sicheren Seite: Das Schreiben dieser bösartigen DLL funktionierte nur, wenn man auch die entsprechenden Rechte am PC hat – und die haben in Unternehmen üblicherweise nur die Administratoren.

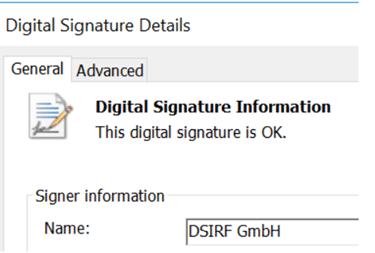

2021 nutzte Subzero ebenfalls Sicherheitslücken in Windows, die mittlerweile geschlossen wurden. Kurios: Die bösartige DLL, welche zum damaligen Zeitpunkt verwendet wurde, enthält sogar ganz offen die Signatur des oben genannten Unternehmens:

Auch in Excel-Dokumenten, die scheinbar von Immobilienfirmen stammen, wurde Subzero entdeckt. Aber noch eine besondere Methode verwendet Subzero: Ein Teil des Codes wurde in einem Bild verpackt!

Nun sind Bilddateien alleine nicht gefährlich, aber Subzero macht Folgendes: Die Malware installiert auch einen Downloader, der aus dem Internet weitere Daten herunterlädt, unter anderem auch dieses Bild (keine Sorge, es ist NICHT infiziert!):

Das Bild wird in das %TEMP% Verzeichnis geladen und nicht als schädlich erkannt. Warum auch, ist ja nur ein Bild. In den letzten Zeilen des Programmcodes des Bildes ist jedoch ein Teil der Malware versteckt, die von der bereits installierten Malware entschlüsselt und installiert wird.

Maßnahmen gegen die Malware

Microsoft überwacht derzeit laufend die Aktionen der Malware, das Betriebssystem Windows und die Office-Programme sind bereits gegen Subzero gepatcht worden. Nutzer sollten Windows, Office-Produkte und den Adobe-Reader auf den neuesten Stand halten.

Sollte sich Subzero bereits auf dem Rechner befinden, erkennt Microsoft Defender Antivirus ihn mit den folgenden Namen:

- Backdoor:O97M/JumplumpDropper

- Trojan:Win32/Jumplump

- Trojan:Win32/Corelump

- HackTool:Win32/Mexlib

- Trojan:Win32/Medcerc

- Behavior:Win32/SuspModuleLoad

In dem Fall sollte der Rechner gründlich mit Anti Malware-Programmen bereinigt werden, da Subzero eine umfangreiche Kontrolle des Computers ermöglicht.

Artikelbild: Pixabay

Quelle: Microsoft

Auch interessant:

Der Google Playstore gilt allgemein als relativ sicher, trotzdem schafften es Kriminelle, über 50 Apps, die mit Malware verseucht wurden, einzuschleusen, die über 300.000 Mal heruntergeladen wurden.

– Über 50 Apps im Google Playstore mit Malware verseucht!

Unterstütze jetzt Mimikama – Für Wahrheit und Demokratie! Gründlicher Recherchen und das Bekämpfen von Falschinformationen sind heute wichtiger für unsere Demokratie als jemals zuvor. Unsere Inhalte sind frei zugänglich, weil jeder das Recht auf verlässliche Informationen hat. Unterstützen Sie Mimikama

Mehr von Mimikama

Hinweise: 1) Dieser Inhalt gibt den Stand der Dinge wieder, der zum Zeitpunkt der Veröffentlichung aktuell war. Die Wiedergabe einzelner Bilder, Screenshots, Einbettungen oder Videosequenzen dient zur Auseinandersetzung der Sache mit dem Thema.

2) Einzelne Beiträge entstanden durch den Einsatz von maschineller Hilfe und wurde vor der Publikation gewissenhaft von der Mimikama-Redaktion kontrolliert. (Begründung)