Immer wieder gehen gefälschte Amazon-Mails rum, um an Kundendaten zu kommen.

Die Absicht dahinter ist klar: Die Wahrscheinlichkeit, dass ein potentielles Opfer Amazon-Kunde ist, ist recht groß. Eine aktuelle Mail, welche den Mails von Amazon täuschend echt nachempfunden ist, enthält einen sehr tückischen Trojaner im Anhang!

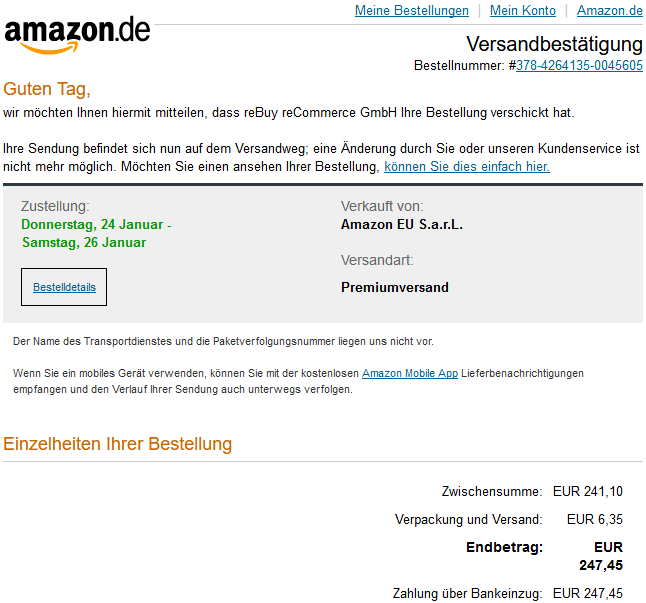

Guten Tag,

wir möchten Ihnen hiermit mitteilen, dass reBuy reCommerce GmbH Ihre Bestellung verschickt hat.

Ihre Sendung befindet sich nun auf dem Versandweg; eine Änderung durch Sie oder unseren Kundenservice ist nicht mehr möglich. Möchten Sie einen ansehen Ihrer Bestellung, können Sie dies einfach hier.

„Möchten Sie einen ansehen Ihrer Bestellung…“, nicht nur das holprige Deutsch in einem Satz erscheint verdächtig, auch die formlose Anrede ohne Namen.

Trotzdem werden sich viele Kunden verleiten lassen, auf den Link zu klicken, um die nicht getätigte Bestellung einsehen zu können. Allerdings öffnet sich dann nicht etwa die Amazon-Seite, sondern…

Ein Word-Dokument mit Tücken

…ein Word-Dokument, welches anscheinend auf einer gehackten Seite tief in den Verzeichnissen versteckt wurde, wird heruntergeladen, der harmlose Name „BESTELLDETAILS_eDATEI.doc“.

Die Methode, den Nutzer die Datei erst herunterladen zu lassen, anstatt sie der Mail anzuhängen, ist raffiniert: Dadurch erkennt der Spam-Filter des Mailproviders nicht, dass diese Datei ein Trojaner-Script enthält!

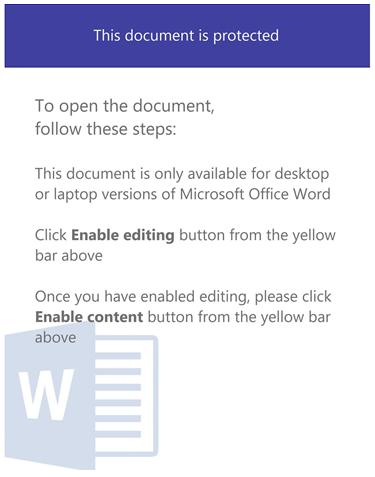

So sieht das Dokument dann aus, wenn man es öffnet. Darin steht auf Englisch die Aufforderung, das Editieren des Dokumentes in Word zu erlauben, sonst könnte man den Inhalt nicht sehen.

Tut man dies aber, tappt man in die eigentliche Falle: In dem Word-Dokument versteckt sich ein schädliches Trojaner-Script, welches aktiviert wird, sobald man das Editieren des Dokumentes erlaubt.

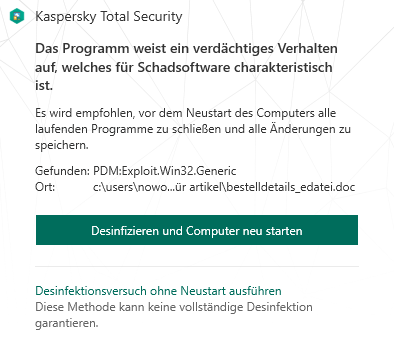

In unserem Fall werden wir von Kaspersky gleich gewarnt, dass die Datei ein schädliches Script enthält, die Ausführung wird gestoppt, bevor Schaden entstehen kann.

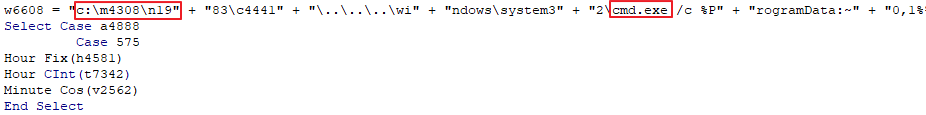

Werfen wir mal einen schnellen Blick in das schädliche Script:

In diesem kleinen Ausschnitt kann man erkennen, dass ein Ordner namens „m4308“ mit Unterordnern angelegt wird, zudem wird die „cmd.exe“ geladen, der Kommandozeilen-Interpreter von Windows.

Über diesen werden dann mehrere Trojaner im Hintergrund auf den PC heruntergeladen und vom Nutzer unbemerkt ausgeführt.

Fazit

In letzter Zeit begegnen wir dieser Methode immer öfter:

Schädliche Dateien befinden sich nicht mehr in den Mail-Anhängen, sondern müssen gesondert heruntergeladen werden. So rutschen diese Mails sehr viel leichter durch die Spam-Filter der Mailprovider.

Grundsätzlich: Wenn ihr eine Mail bekommt, die euch verdächtig erscheint, dann loggt euch immer auf der echten Homepage des vermeintlichen Absenders ein, klickt niemals Links in verdächtigen Mails an, und verseht euren Rechner natürlich mit einem wirksamen Schutz gegen Malware und Trojaner.

Hinweise: 1) Dieser Inhalt gibt den Stand der Dinge wieder, der zum Zeitpunkt der Veröffentlichung aktuell war. Die Wiedergabe einzelner Bilder, Screenshots, Einbettungen oder Videosequenzen dient zur Auseinandersetzung der Sache mit dem Thema.

2) Einzelne Beiträge entstanden durch den Einsatz von maschineller Hilfe und wurde vor der Publikation gewissenhaft von der Mimikama-Redaktion kontrolliert. (Begründung)

FAKE NEWS BEKÄMPFEN! Unterstützen Sie Mimikama, um gemeinsam gegen Fake News vorzugehen und die Demokratie zu stärken. Helfen Sie mit, Fake News zu stoppen!

INSERT_STEADY_CHECKOUT_HERE