Die Entdeckung einer neuen Cyberspionagekampagne durch Forscher des Sicherheitsunternehmens ESET im Januar 2024 zeigt das Ausmaß der digitalen Überwachung und Spionage gegen die tibetische Gemeinschaft. Die von der Hackergruppe Evasive Panda durchgeführte Kampagne nutzte das buddhistische Mönlam-Fest, um eine groß angelegte Spionageoperation gegen Tibeterinnen und Tibeter zu starten. Dieses Vorgehen ist beispielhaft für die immer raffinierteren Methoden von Cyberkriminellen, die kulturelle und religiöse Ereignisse ausnutzen, um gezielt bestimmte Bevölkerungsgruppen anzugreifen.

Der digitale Köder: Watering-Hole-Attacken

Evasive Panda setzte bei dieser Kampagne auf so genannte Watering-Hole-Attacken. Dabei kompromittieren Angreifer gezielt Webseiten, die von ihrer Zielgruppe häufig besucht werden, um Schadsoftware auf den Geräten der Opfer zu installieren. Im konkreten Fall manipulierte Evasive Panda die Website einer in Indien ansässigen religiösen Organisation, die den tibetischen Buddhismus fördert, und platzierte Schadsoftware, um die Besucher der Website auszuspionieren. Diese Methode der digitalen Kriegsführung zeigt, wie Cyberkriminelle geografische und kulturelle Kenntnisse nutzen, um ihre Angriffe zu personalisieren und effektiver zu gestalten.

Nightdoor und MgBot: Werkzeuge der Hacker

Die Hackergruppe benutzte zwei spezielle Backdoors: MgBot und ein neu entdecktes Backdoor namens Nightdoor. Diese Werkzeuge ermöglichten es den Angreifern, tief in die Privatsphäre ihrer Opfer einzudringen, indem sie sensible Informationen wie Computernamen, Benutzernamen sowie MAC- und IP-Adressen ausspionierten. Die Raffinesse und Anpassungsfähigkeit dieser Malware verdeutlicht die fortgeschrittenen technischen Fähigkeiten von Evasive Panda und unterstreicht die Notwendigkeit ständiger Wachsamkeit und fortschrittlicher Sicherheitsmaßnahmen.

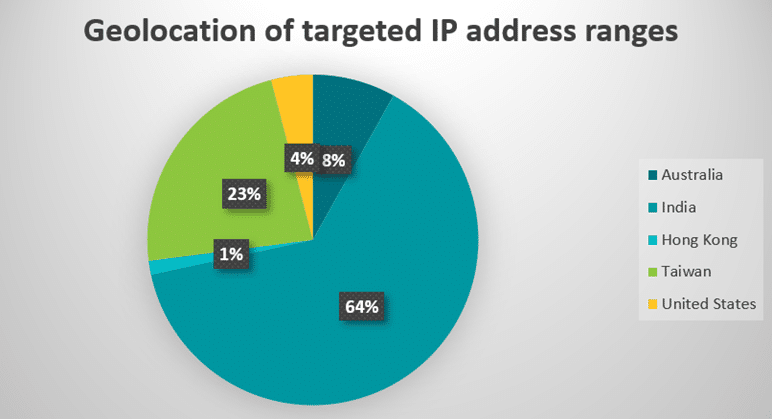

Globale Reichweite: Angriff ohne Grenzen

Die Evasive Panda-Kampagne war nicht auf Indien beschränkt. Auch Tibeter in Taiwan, Australien und den USA waren Ziel der Spionageaktionen, was die globale Reichweite und die internationale Dimension der Cyberbedrohungen durch staatlich unterstützte Hackergruppen unterstreicht. Die Angriffe auf Mitarbeiter der US-amerikanischen Universität Georgia Institute of Technology zeigen zudem, wie akademische Einrichtungen ins Kreuzfeuer geopolitischer Konflikte geraten können.

Fragen und Antworten zum Thema Cybersicherheit:

Frage 1: Wie funktionieren „Watering Hole“-Angriffe?

Antwort 1: Bei Watering-Hole-Attacken kompromittieren Angreifer gezielt Websites, die von einer bestimmten Zielgruppe regelmäßig besucht werden. Opfer, die diese Websites besuchen, infizieren ihre Geräte unbewusst mit Schadsoftware.

Frage 2: Was macht die Backdoors MgBot und Nightdoor so gefährlich?

Antwort 2: MgBot und Nightdoor ermöglichen es Angreifern, umfassenden Zugriff auf die Systeme ihrer Opfer zu erlangen und sensible Informationen auszulesen. Ihre modulare Architektur erlaubt es, je nach Bedarf angepasste Spionagefunktionen zu implementieren.

Frage 3: Warum sind akademische Einrichtungen Ziele von Cyberspionage?

Antwort 3: Akademische Einrichtungen sind aufgrund ihrer Forschungsdaten und internationalen Vernetzung attraktive Ziele für Cyberspionage. Sie verfügen häufig über wertvolle Informationen, die für staatliche und nicht staatliche Akteure von Interesse sind.

Frage 4: Wie können sich Einzelpersonen und Organisationen vor solchen Hacker-Angriffen schützen?

Antwort 4: Regelmäßige Software-Updates, der Einsatz von Antivirenprogrammen, Cybersicherheitsschulungen und Vorsicht beim Besuch unbekannter Websites können helfen, das Risiko einer Infektion zu minimieren.

Frage 5: Welche Rolle spielen geopolitische Spannungen für die Cyber-Sicherheit?

Antwort 5: Geopolitische Spannungen treiben häufig die Entwicklung und Durchführung von Cyberspionage-Kampagnen voran. Staaten nutzen Cyberoperationen, um geopolitische Ziele zu erreichen, ohne direkte militärische Konfrontationen einzugehen.

Fazit

Die jüngste Cyberspionage-Kampagne gegen die tibetische Gemeinschaft zeigt, wie Cyberangriffe zunehmend kulturelle und religiöse Ereignisse als Vehikel für gezielte Attacken nutzen. Das Vorgehen von Evasive Panda unterstreicht die Notwendigkeit erhöhter Wachsamkeit und fortschrittlicher Sicherheitsmaßnahmen zur Abwehr solcher hoch spezialisierten Bedrohungen. Dieser Fall ist eine ernüchternde Erinnerung an die komplexen Herausforderungen im Bereich der Cybersicherheit und unterstreicht die Bedeutung der internationalen Zusammenarbeit bei der Entwicklung wirksamer Gegenmaßnahmen.

Damit Sie immer gut informiert sind, empfehlen wir Ihnen, unseren Newsletter zu abonnieren. Melden Sie sich auch für unsere monatlichen Online-Vorträge und Workshops an. Bleiben Sie kritisch und informiert.

Quelle: eset; welivesecurity

Das könnte Sie auch interessieren:

Unterstütze jetzt Mimikama – Für Wahrheit und Demokratie! Gründlicher Recherchen und das Bekämpfen von Falschinformationen sind heute wichtiger für unsere Demokratie als jemals zuvor. Unsere Inhalte sind frei zugänglich, weil jeder das Recht auf verlässliche Informationen hat. Unterstützen Sie Mimikama

Mehr von Mimikama

Hinweise: 1) Dieser Inhalt gibt den Stand der Dinge wieder, der zum Zeitpunkt der Veröffentlichung aktuell war. Die Wiedergabe einzelner Bilder, Screenshots, Einbettungen oder Videosequenzen dient zur Auseinandersetzung der Sache mit dem Thema.

2) Einzelne Beiträge entstanden durch den Einsatz von maschineller Hilfe und wurde vor der Publikation gewissenhaft von der Mimikama-Redaktion kontrolliert. (Begründung)